Questo è il testo della puntata del 26 maggio 2025 del podcast Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto. Il testo include anche i link alle fonti di questa puntata.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, YouTube Music, Spotify e feed RSS. Il mio archivio delle puntate è presso Attivissimo.me/disi.

[CLIP: audio di stampante che si accende e stampa]

Non c’è niente di più banale e tedioso, per chi fa informatica, dell’installazione di una stampante. La si collega, si installa il software di gestione, si configura tutto quanto e poi non ci si pensa più. Ma in un caso recentissimo, questo gesto di routine è costato oltre un milione di dollari sotto forma di criptovalute rubate tramite l’installazione, appunto, della stampante.

Questa è la storia di un attacco informatico che mette in luce il fatto, troppo spesso dimenticato, che i criminali informatici sono costantemente al lavoro per trovare nuovi modi di monetizzare le loro conoscenze tecniche ai nostri danni e sfruttano qualunque canale, immaginabile e meno immaginabile, e quindi bisogna essere tutti preparati e vigili, senza mai liquidare i segnali di pericolo. Ma è anche un’occasione preziosa per sbirciare dietro le quinte e scoprire come lavora in concreto tutti i giorni la comunità degli esperti di sicurezza informatica.

Benvenuti alla puntata del 26 maggio 2025 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Questa storia comincia pochi giorni fa, con una normale recensione di una stampante da parte di uno YouTuber, lo statunitense Cameron Coward [il suo canale YouTube è Serial Hobbyism]. La stampante è piuttosto costosa: viene venduta intorno a 6000 dollari dalla casa produttrice, la cinese Procolored, che ne manda un esemplare a Coward. È un modello particolare, a raggi ultravioletti, che stampa su stoffa.

Lo YouTuber fa quello che fa sempre: spacchetta la stampante, la collega al computer, tenta di installare i driver di gestione attingendo alla chiavetta USB fornita dal fabbricante… e il suo antivirus, Windows Defender, blocca tutto e mette in quarantena i file che lui vorrebbe invece installare.

L’antivirus, infatti, gli dice che ha trovato un virus nei file forniti dal costruttore della stampante. Saggiamente Cameron Coward rispetta l’avviso dell’antivirus invece di pensare al solito falso allarme e si procura una versione alternativa pulita dei file [Microsoft Visual C++ Redistributable], che viene accettata dall’antivirus, risolvendo il problema.

Ma poi gli capita la stessa magagna, una seconda volta, con il software di controllo della stampante, che tenta di scaricare in versione aggiornata direttamente dal sito del costruttore, che ospita i propri file scaricabili presso Mega.nz. Stavolta è Google Chrome, il suo browser, a bloccare il download, avvisando di aver rilevato un altro virus.

Il tempo sta passando e la recensione si sta facendo più complicata del previsto, e non sembra esserci un motivo ragionevole per pensare che un fabbricante di stampanti metta dei virus nei propri prodotti o che un aggressore informatico sia motivato a infilarceli in qualche modo, soprattutto per un prodotto piuttosto di nicchia come una stampante così costosa, di cui non verranno venduti molti esemplari.

A questo punto probabilmente la maggior parte delle persone penserebbe a un eccesso di zelo degli antivirus e installerebbe il software comunque, scavalcando gli avvisi di pericolo. Ma Cameron Coward non molla e fa delle ricerche online, scoprendo che numerosi proprietari di stampanti della Procolored hanno segnalato di aver trovato dei virus durante l’installazione del software di gestione di questa stampante.

Lo YouTuber si mette così in contatto con l’assistenza tecnica del fabbricante, che però risponde negando la presenza di qualunque virus nel software dell’azienda e dicendo che si tratta di un errore, di un falso allarme.

Insomma, manca un movente e l’azienda dice che è tutto a posto. Forse è davvero un falso positivo degli antivirus: a volte capita. Ma come avete immaginato dal fatto che vi sto raccontando questa vicenda, non è così.

I criminali informatici di oggi, infatti, raramente cercano un attacco frontale: sarebbe troppo ovvio e banale e si infrangerebbe contro le barriere di sicurezza predisposte da qualunque utente o azienda che abbia un briciolo di buon senso. Cercano quindi di creare un falso senso di sicurezza, di prendere il bersaglio per sfinimento e di approfittare di situazioni difficilmente intuibili per l’utente comune, in modo che sia proprio l’utente a zittire gli allarmi e procedere con l’installazione che lo infetterà.

Il nostro malcapitato YouTuber recensore di stampanti non è un mago della sicurezza informatica, ma ha il pregio di essere cocciuto, e quindi nonostante le rassicurazioni dell’azienda contatta su Reddit degli esperti, illustra la situazione e chiede aiuto.

Ed è qui che arriva la cavalleria.

La cavalleria informatica arriva sotto forma di Karsten Hahn, capo ricercatore del malware presso la società di sicurezza informatica tedesca G Data Cyberdefense, che esamina il software di gestione della stampante messo a disposizione via Internet dal fabbricante e conferma che i file sono infetti con due virus differenti, nonostante le smentite dell’assistenza tecnica dell’azienda.

Hahn scarica il software su un computer isolato e sacrificabile, una cosiddetta sandbox, e identifica i virus in questione. Il primo è soprannominato XRed, esiste almeno dal 2019 ed è un virus di tipo backdoor, che registra insomma quello che viene digitato dall’utente, consente all’aggressore di farsi mandare file dal computer della vittima e di catturare immagini di quello che ha sullo schermo, offre una funzione di comando remoto e può elencare il contenuto di cartelle o interi dischi e cancellare qualunque file. Chiunque scarichi il software di questa stampante dal sito del suo fabbricante lo deve eseguire per poter stampare, ma eseguendolo autorizza e fa partire automaticamente anche il virus che è annidato al suo interno.

Il secondo virus è di un altro tipo: è un coinstealer o clipbanker, ossia un malware che tiene d’occhio la clipboard, cioè la memoria temporanea nella quale il computer tiene i dati quando si fa un copia e incolla, e aspetta che al suo interno compaia qualche sequenza di caratteri che somiglia a un indirizzo bitcoin. Quando la trova, la sostituisce con un altro indirizzo bitcoin. Questo malware ha la particolarità di infettare i file eseguibili di Windows ed è una variante nuova, che il ricercatore battezza SnipVex.

Ben trentanove dei file scaricabili forniti dal fabbricante della stampante sono infetti con questo o altri virus che hanno approfittato della situazione: è una cosiddetta sovrainfezione, che oltretutto va avanti da mesi indisturbata. Hahn rileva infatti che qualunque cliente della Procolored che abbia scaricato il software di gestione da ottobre del 2024 in poi ha ricevuto una versione infetta.

A questo punto dell’analisi il movente degli aggressori diventa chiaro: rubare criptovalute ai possessori di stampanti di questa marca. La loro tecnica consiste nell’infettare il software di gestione della stampante direttamente sul sito dove viene fornito dal fabbricante, perché la stragrande maggioranza degli utenti si fiderà di questa fonte rassicurante e ignorerà gli avvisi dell’antivirus, spianando la strada all’infezione del proprio computer.

Il malware a questo punto si metterà in attesa che l’utente faccia una transazione in bitcoin su quel computer infetto, la intercetterà e sostituirà le coordinate originali con quelle di un indirizzo bitcoin gestito dai criminali. In questo modo la vittima manderà soldi ai malviventi ogni volta che farà un pagamento in criptovalute.

Potreste pensare che sia improbabile che un computer al quale è collegata una stampante speciale per stoffe venga usato anche per fare transazioni in criptovalute, ma in realtà è proprio chi può permettersi una stampante che costa svariate migliaia di dollari che ha più probabilità di avere liquidità e quindi di operare anche nelle criptovalute. E ai criminali per avere successo basta che ci sia anche una sola persona o azienda in questa situazione che si fa infettare. Il fatto che per derubare quella singola vittima infettino centinaia o migliaia di altri utenti che non fanno movimenti in criptovalute per loro non è un problema. Sono criminali: per definizione non vanno per il sottile e non si fanno scrupoli morali.

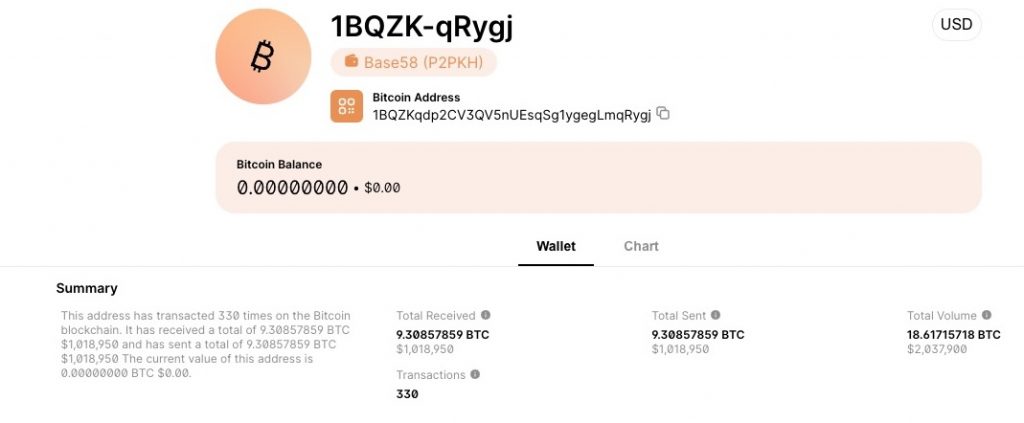

E infatti Karsten Hahn, il ricercatore di sicurezza tedesco, trova nel malware l’indirizzo bitcoin sul quale confluiscono i soldi sottratti alle varie vittime. Usando il sito Blockchain.com e il fatto che le transazioni in bitcoin sono per definizione pubbliche e consultabili, rivela che su quell’indirizzo sono arrivati 9,3 bitcoin, provenienti da circa 160 vittime. Al cambio attuale, il maltolto ammonta in totale a poco più di un milione di dollari.

La tecnica dei criminali, insomma, ha funzionato. Resta solo una domanda: come hanno fatto i criminali a infettare il fabbricante.

L’8 maggio scorso, nonostante le smentite iniziali della Procolored, i software di gestione delle stampanti vengono rimossi e viene avviata un’indagine interna, dalla quale risulta che l’azienda ha caricato su Mega.nz il proprio software dopo averlo messo su una chiavetta USB che potrebbe essere stata infettata da un terzo virus, chiamato Floxif, quello rilevato inizialmente dallo YouTuber Cameron Coward sulla chiavetta fornitagli dalla Procolored.

Floxif è una brutta bestia: è un virus che si attacca ai file di tipo Portable Executable di Windows, ossia ai file eseguibili, ai file oggetto, alle librerie condivise e ai driver per dispositivi, ed è capace di propagarsi alle condivisioni di rete e ai supporti di memoria rimovibili, come per esempio le chiavette USB o i dischi rigidi di backup.

L’azienda, insomma, ha commesso l’errore di usare in modo promiscuo una chiavetta USB e in questo modo si è portata in casa l’infezione e da lì l’ha propagata agli utenti delle proprie stampanti.

Ora il suo software è stato ripulito e le versioni attualmente scaricabili non sono infette, come confermato dalla stessa azienda tedesca di sicurezza informatica G Data, e alle vittime tocca adesso scaricare queste nuove versioni, sostituirle a quelle precedenti infette, ed effettuare una scansione dei propri sistemi con un antivirus per estirpare i malware installati. Ma i soldi delle vittime, purtroppo, non torneranno indietro.

Casi come questo capitano tutti i giorni a chi lavora nella sicurezza informatica. È un lavoro silenzioso, invisibile, spesso ingrato, che si nota soltanto quando qualcosa va storto, ma è incessante e difficile. La morale di questa vicenda è che se il vostro antivirus o il vostro browser vi dice che un file è pericoloso, è il caso di fidarsi, anche se la fonte di quel file sembra sicura e affidabile, e non è assolutamente il caso di scavalcare quell’allarme. Inoltre bisogna stare molto più attenti di quello che normalmente si fa quando si scambiano chiavette o dischi esterni. E bisogna essere più grati di quanto lo siamo normalmente a chi lavora senza tanto clamore per tenerci al sicuro.

C’è una scena nel film della serie di James Bond Skyfall che può essere utile per imprimere questi concetti ad amici, parenti e colleghi. In questa scena, l’esperto informatico dell’MI6 prende un computer che apparteneva al supercattivo di turno – che è un noto hacker –– e per prima cosa lo collega alla rete informatica dei servizi segreti britannici. Con non uno, ma ben due cavi Ethernet. Questa è la cosa più stupida che si possa fare con un dispositivo informatico, e la scena si è giustamente meritata più di un decennio di sberleffi da parte di tutti gli informatici del mondo.

Se volete stare sicuri, siate più Cameron Coward e Karsten Hahn, e meno James Bond.

Fonti

The Maker’s Toolbox: Procolored V11 Pro DTO UV Printer Review, Cameron Coward, Hackster.io, 2025

Printer company provided infected software downloads for half a year, G Data Software, 2025

Printer maker Procolored offered malware-laced drivers for months, BleepingComputer.com, 2025

Bitcoin malware discovered: Chinese printer manufacturer involved, Atlas21.com, 2025

Malware Hidden in Procolored Printer Software – And No One Noticed, Security Daily Review, 2025 (video)

Stampanti Procolored distribuiscono malware per mesi: utenti a rischio, Cybersecurity360.it, 2025

Esistono stampanti sicure e non: il caso Procolored!, Latecnocopie.it, 2025